項目

|

OTセキュリティ

|

ITセキュリティ

|

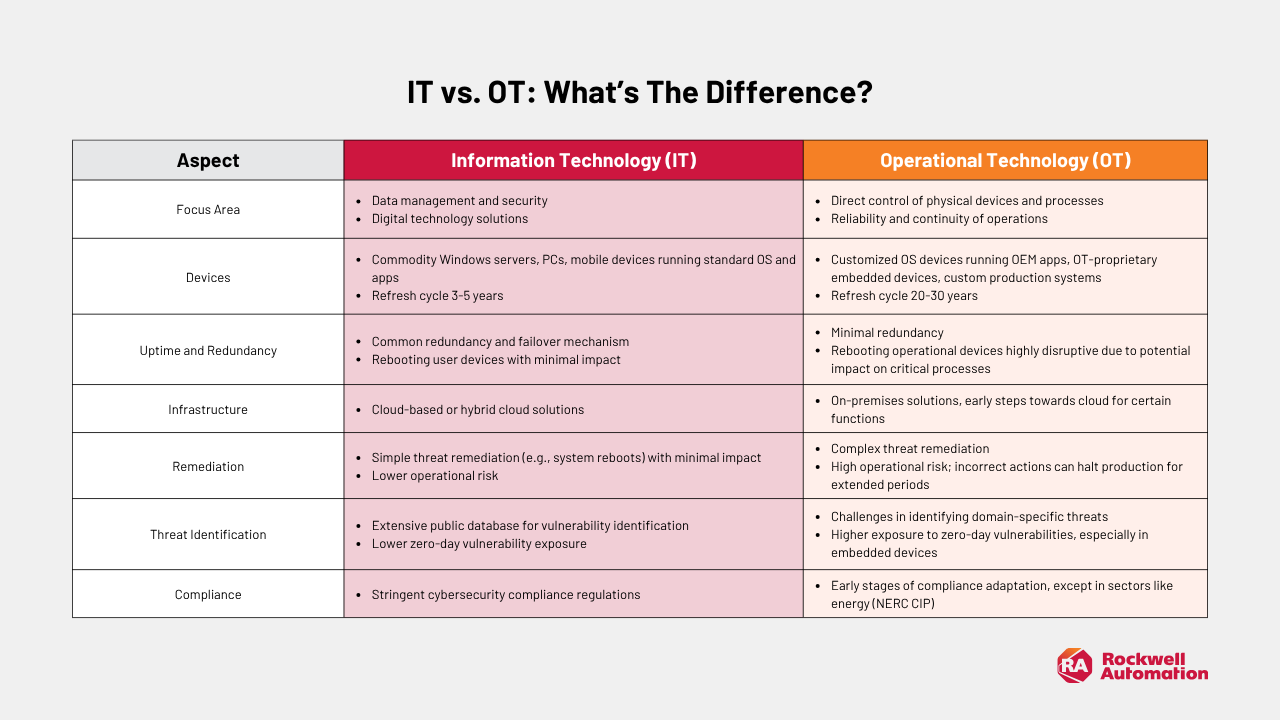

主な目的

|

安全、信頼性、可用性(SRA)

|

機密性、完全性、可用性(CIA)

|

システムの一般的な寿命

|

15~20年(またはそれ以上)

|

3~5年

|

更新頻度

|

頻度は低く、綿密にスケジュールされている。

|

定期的、多くの場合自動化されている。

|

これらの違いを認識することで、チームはOT固有の制約に合わせて保護をカスタマイズし、重要な業務を中断させる可能性のあるITのような変更サイクルを課すことなく、安全と稼働時間を確保できるようになります。

OTセキュリティの課題を乗り越える

OTセキュリティを推進する組織は、いくつかのハードルに直面します。

- 旧式のシステム – 老朽化した機器は、パッチ適用や交換が困難(かつ高額)になる場合があります。

- 継続的な運用 – セキュリティ対策のために生産設備をオフラインにすることは、多くの場合現実的ではありません。

- 独自のプロトコル – 多くの標準的なITセキュリティツールは、産業用プロトコルをネイティブに理解していません。

- エアギャップの縮小 – 接続性の拡大は価値をもたらしますが、攻撃対象領域も拡大します。

- スキルギャップ – 効果的な保護には、サイバーセキュリティと産業プロセスの両方に関する専門知識が必要です。

OTセキュリティに影響を与える新興テクノロジ

OTとITの融合は、産業オペレーションを変革し、新たなセキュリティ上の考慮事項をもたらしています。主なトレンドは次の通りです。

産業用モノのインターネット(IIoT)

IIoTは、センサ、アクチュエータ、コントローラ、分析プラットフォームを接続し、予知保全などの洞察を獲得します。しかし、同じ接続性によって、次のような場合にリスクが増大します。

- デバイス数が急増し、侵入ポイントが増加

- オープンネットワーク向けに設計されていない旧式の資産がオンライン

- セキュリティ対策がOT特有の要件に追いついていない

- オートメーションとサイバーセキュリティの両方に精通した専門家の需要が供給を上回り続けている。

クラウドコンピューティング

クラウドインフラを使用するとコストを削減し、導入を迅速化できますが、成功できるか否かは次の要素に依存します。

- データセキュリティ – オフプレミスで保存または処理される機密運用データの保護

- アクセス制御 – 許可された担当者とアプリケーションのみがクラウドベースのOTシステムとやり取りできるようにする。

- コンプライアンス – ワークロードがクラウドに拡張された場合、NIST SP 800-82やIEC 62443などのフレームワークに準拠する。

人工知能(AI)と機械学習(ML)

AI/MLは、以下の方法で検知と対応を強化できます。

- 新たな脅威の兆候となる異常なパターンを発見する。

- 機器の故障を予測してダウンタイムを削減する。

セキュアな導入には、データポイズニング、モデルの盗難、敵対的な入力、不透明な意思決定といった問題への対策が必要です。堅牢なデータガバナンス、モデル保護制御、そして説明可能なAIの実践は、これらのリスクを軽減するのに役立ちます。

デジタルツインズ

デジタルツインズは、物理的な資産、システム、またはプロセスの仮想レプリカです。センサなどのソースからリアルタイムデータを取得し、元の資産の動作、パフォーマンス、および状態を忠実に再現します。

セキュリティ上のメリットには以下のものがあります。

- 攻撃シミュレーションを実施し、安全な環境で制御をテストする。

- 潜在的な脆弱性が物理システムに影響を与える前に特定し、対処する。

- 侵害の兆候となる可能性のある動作異常を検出する。

5G

5Gネットワークは、リアルタイムのデータ交換に必要な高速性、低レイテンシ、強化された容量を提供し、OTシステムのリモート制御も可能にします。

セキュリティ上の注意事項

- 続性の拡大により、潜在的な攻撃対象領域が拡大する。

- データフローの大規模化により、運用データ、知的財産、顧客情報に関わる侵害のリスクが高まる。

- サードパーティベンダーのハードウェア、ソフトウェア、サービスへのサプライチェーンの露出を管理する必要がある。

エッジコンピューティング

エッジコンピューティングは、データのソースに近い場所でデータを処理・分析することで、レイテンシを削減し、応答性を向上させます。多くの場合、遠隔地や過酷な環境に配備される多数のエッジデバイスを保護することは、エッジで処理されるデータの機密性、整合性、可用性を保護することを意味します。

堅牢なOTセキュリティのための主要戦略

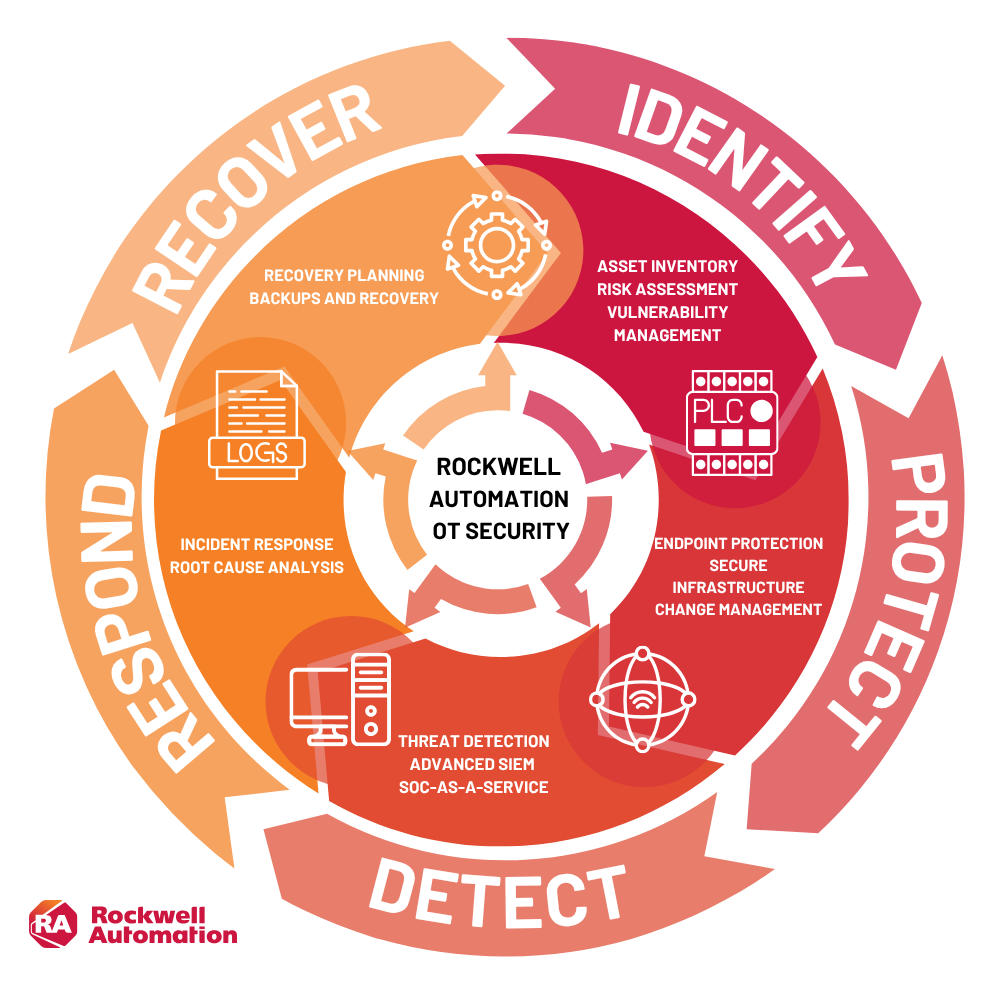

包括的な資産可視化

デバイス、ハードウェア、ソフトウェア、ネットワーク接続など、あらゆるOT資産の詳細なインベントリを作成することは、強力なセキュリティプログラムの基盤となります。以下のメリットがあります。

- 脅威アクターが悪用する可能性のある脆弱性の特定

- 最も重要な資産に対する防御の優先順位付け

- インシデント発生時の対応時間と復旧時間の改善

- 最新のインベントリによるコンプライアンスの実証

資産可視化の仕組み

設計図が建物の構造を明確に示すように、資産可視化はサイバーセキュリティの状況を可視化します。正確性、完全性、一貫性が不可欠です。あらゆるデバイス、アプリケーション、接続に関する最新の情報を維持する必要があります。

基本操作

- すべてのOT資産を特定します。

- 重要度とリスクに応じて分類します。

- 各資産の詳細情報を記録します。

- 変更が発生するたびにインベントリを更新します。

注意事項およびベストプラクティス

- 可能な限り、業務時間外にデータを収集することで、業務の中断を最小限に抑える。

- 既存のOTプロトコルと互換性のある検出ツールを選択する。

- デバイス、ソフトウェア、またはハードウェアが追加または廃止された場合は、インベントリを最新の状態に保つ。

- 定期的に脆弱性評価を実施する。

- 資産可視化プロセスを、適用される規制および標準に準拠させる。

OT向けネットワークセグメンテーション

ネットワークセグメンテーションは、ネットワークをより小規模で隔離されたゾーンに分割することです。この戦略は、サイバー攻撃による潜在的な影響を最小限に抑え、運用の継続性を高めます。

メリット

- 承認されたユーザに必要なアクセスを維持しながら、最も重要なシステムを保護できる。

- 優先度の高いOTトラフィックを分離することで、パフォーマンスを最適化し、運用効率を向上させ、重要なデータフローを維持する。

- 機密データとシステムを分離することで、業界規制への準拠、監査の効率化、コンプライアンスの維持を実現する。

- サイバー攻撃発生時でも重要なOTシステムのオンライン状態を維持し、中断を最小限に抑え、収益性を維持する。

- 新しいOTテクノロジをよりセキュアに統合し、将来を見据えた運用を実現する。

仕組み

OTネットワークを都市に例えると、セグメンテーションは管理された入口を持つ地域を形成します。各ゾーンには、リスクレベルと機能に応じたセキュリティ制御が適用されます。

主な原則: 意図的なアクセス、階層化されたセキュリティ、定期的なレビュー、そしてコラボレーション。ITチームとOTチームは、変化する運用ニーズに合わせてセグメンテーションを継続的に評価し、調整する必要があります。

基本操作

- ITとOTの代表者からなるチームを編成する。

- ネットワークをマッピングする。

- セグメンテーション計画を設計する。

- テストと検証済みのバックアップオプションを含む計画を展開する。

- 継続的に文書化し、監視し、適応させる。

注意事項およびベストプラクティス

- 運用への影響を評価し、導入時のダウンタイムを最小限に抑える。

- セグメンテーションによってOTシステムのパフォーマンスが低下しないことを確認する。

- 明確に定義されたリスクアセスメントから始める。

- セグメンテーションを段階的かつ反復的に導入する。

- 効果を継続的に監視および評価する。

OTシステムにおける厳格なアクセス制御

厳格なアクセス制御は、厳格な認証とロールベースの権限設定を適用し、許可された担当者のみが重要なOTシステムにアクセスできる環境を実現します。その基本原則は「最小限の権限」です。つまり、ユーザにはそれぞれのロールに必要な最小限のアクセス権限のみが付与されます。

メリット

侵害を減らし、重要なインフラを保護し、システムの信頼性をサポートします。

仕組み

アクセスのセキュリティ保護は金庫の警備に似ています。承認されたユーザは固有のキーを所有し、そのアクティビティは記録され、確認されます。

基本操作

- OTアクセスを必要とするユーザを特定する。

- ロールを割付け、対応する権限レベルを定義する。

- 多要素認証を実装する。

- アクセスを継続的に監視し、アクティビティを記録する。

注意事項およびベストプラクティス

- 生産性の低下を回避するため、強力なセキュリティ管理と運用要件のバランスをとる。

- セグメンテーションを用いて横方向の移動を制限する。

- 多要素認証(可能な場合は生体認証も)を有効にする。

- アクセスログを定期的に監査し、異常を検出する。

OT固有の脆弱性管理

脆弱性管理とは、OTシステム内のソフトウェア構成ミスを特定、優先順位付け、修正、報告するプロセスです。多くのOT資産は、通常のITサイクルではパッチを適用できない旧式のソフトウェアを実行しているため、この管理体制はシステム障害の発生確率を低減し、重要なインフラを保護するために不可欠です。

脆弱性管理の仕組み

脆弱性管理は、日常的な構造検査に似ています。小さな欠陥を早期に特定することで、後々の大きな故障を防ぐことができます。

基本操作

- OT資産の最新インベントリを構築し、維持する。

- リスクスコアリング手法と専用のOTツールを適用し、発見事項の優先順位を付ける。

- リスクとメンテナンス期間に応じて、パッチ、代替制御、その他の緩和策を展開する。

注意事項およびベストプラクティス

OT環境では頻繁な再起動や長時間のダウンタイムが許容されない場合が多く、標準的なITアプローチが適合することは稀です。重要なポイントとして、以下のことが挙げられます。

- 産業用プロトコル向けに設計された評価ツールを使用する。

- 計画的な停止やメンテナンスサイクルに合わせて修復を実施する。

- リスクの高い脆弱性にまず重点を置き、パッチ適用が不可能な場合は代替策を導入する。

- コンプライアンスを実証するために、アクションを徹底的に文書化する。

OTに特化したインシデント対応計画

インシデント対応計画は、チームがサイバーインシデントを迅速に検知、封じ込め、復旧できるよう準備を整えます。これにより、軽微な問題が深刻な混乱に発展するのを防ぎ、運用のレジリエンス(回復力)を確保できます。

インシデント対応計画の仕組み

効果的な計画は、十分に訓練された緊急時訓練のように明確なプレイブックを提供し、すべての関係者が危機における自分の役割を理解できるようにします。

基本操作

- ITシステムとOTシステムの両方を網羅し、企業全体の資産インベントリを定期的に実施し、ネットワークに接続されている資産を記録する。

- 通常業務からの逸脱を検知する継続的な脅威検知を実施する。

- 重要なアプリケーションとデータのバックアップおよびリカバリプロセスを確立し、定期的に実施する。

注意事項およびベストプラクティス

課題としては、旧式の機器の可視性が限られていること、ITチームとOTチーム間の緊密な連携が必要であることなどが挙げられます。ベストプラクティスは以下の通りです。

- ITとOTの対応計画を単一の統合フレームワークに統合する。

- 現実的なシミュレーションを実施し、手順を検証・改善する。

- 安全なシステム復旧を優先し、ダウンタイムを最小限に抑えながら、人員と物理的なプロセスを保護する。

OTセキュリティ意識向上トレーニング

セキュリティ意識向上トレーニングでは、従業員と請負業者に対し、OT環境におけるサイバーセキュリティリスクについて教育を行ないます。人為的ミスは依然として侵害の主な原因であるため、意識向上はフィッシング、設定ミス、その他の予防可能な問題の抑制に役立つだけでなく、チーム間のコミュニケーションの改善にも役立ちます。

仕組み

運転教育クラスと同様に、効果的なトレーニングは、参加者が日常業務の「道路」で安全な判断を下せるようにするための能力を身につけさせます。

基本操作

- 組織に最も関連性の高いトピックを特定する。

- 各役割に合わせてコンテンツを調整する。

- 学習者の関心を維持するために、実際のOT事例を活用する。

注意事項およびベストプラクティス

- シナリオがOTに特化しており、新たな脅威を反映していることを確認する。

- OTセキュリティに関する誤解を早期に解消する。

- リーダシップのサポートを得て、参加を促進する。

- 実践的な演習、役割に応じたガイダンス、継続的な復習を通じて、概念を強化する。

OTシステム向けのセキュアなリモートアクセス

セキュアなリモートアクセスにより、許可された担当者は、サイバーリスクを最小限に抑えながら、メンテナンスやトラブルシューティングに不可欠なオフサイトのOT資産にアクセスできます。

仕組み

適切な担当者(またはシステム)に時間制限付きのアクセスを許可し、セッション全体を監視し、以下の手順を実施します。

- セキュアな接続を確立(例: VPNまたはゼロトラスト・リモート・アクセス・ソリューション)する。

- 強力な多要素認証を要求する。

- リモートセッションを継続的に監視し、ログに記録する。

注意事項およびベストプラクティス

- ロールアウト前に旧式のシステムとの互換性を確認する。

- ネットワークトラフィックをフィルタし、データをエンド・ツー・エンドで暗号化する。

- エンドポイントを強化し、パッチを適用した状態を維持する。

- セキュリティ管理と運用要件のバランスを取り、不要なダウンタイムを回避する。

OTセキュリティフレームワークおよび規格

OTサイバーセキュリティの世界は、膨大な数のフレームワークが存在するため、容易に理解できない場合があります。しかし、これらのフレームワークは、強力なセキュリティプログラムを構築するためのガイダンスを提供します。これらのフレームワークは、一般的なOTセキュリティと業界固有のベストプラクティスの両方を網羅しています。中には強制的な規制もあれば、自主的な規格もあります。主要なフレームワークには以下が含まれます。

NISTサイバーセキュリティフレームワーク

NISTサイバーセキュリティフレームワーク(CSF)は、組織がサイバーセキュリティリスクを積極的に管理し、脆弱性を特定し、インシデントに効果的に対応するためのヒントを提供します。組織は、この広範なフレームワークとニッチなNIST 800-53カタログを組み合わせることで、包括的なOTセキュリティ戦略を構築できます。

- 開発者: 米国国立標準技術研究所(NIST)

- 対象: ICSおよびIoTデバイスを保有するすべての組織

- 構成: NIST CSFは、技術的防御からプロセスや手順まで、あらゆるものを網羅する5つの主要領域に、約120の詳細なサブコントロールを提供

- フレームワークの目標: サイバーセキュリティリスクを管理するための柔軟でカスタマイズ可能なアプローチを提供

OTにおけるNISTセキュリティフレームワークのシナリオ例

ある水処理施設では、NIST CSFを活用してサイバーセキュリティ意識向上研修プログラムを改善しています。その結果、従業員はフィッシング攻撃や不正アクセスのリスクについてより深く理解するようになりました。

CISの上位18のセキュリティ制御

Center for Internet Security Controls (CIS)は、組織がシステムとデータを保護するのに役立つサイバーセキュリティのベストプラクティスを優先順位付けしたリストです。当初はIT環境に重点を置いていましたが、現在では産業システム特有の課題に対応するOTバージョンも含まれています。

OTにおけるCISのシナリオ例

あるエネルギープラントでは、脆弱性管理コントロールを用いて、重要な機器の古いファームウェアを特定し、対処しています。これらの取り組みの結果、OT資産の可視性が向上し、サイバー脅威に対するレジリエンスが向上しました。

NIST 800-53およびサブ規格

NIST 800-53は、産業用制御システム向けのセキュリティとプライバシー管理に関する包括的なカタログを提供しています。組織は、この技術フレームワークを、より広範なNISTサイバーセキュリティフレームワーク(CSF)と併用することができます。

- 開発者: 米国国立標準技術研究所(NIST)

- 対象: 連邦政府機関で採用されているが、他の産業組織でも広く採用されている。

- 構成: NIST 800-53には、識別と認証、アクセス制御、リスクアセスメント、システムと通信の保護など、18 のファミリー内に1,000を超える制御が含まれている。

- フレームワークの目標: 組織がシステムと情報を保護するための適切なセキュリティ対策の選択と実装に関する詳細なガイダンスを提供

- 障害: 容量が限られた旧式のシステムに技術的対策と最新のセキュリティ対策を統合する。

OTにおけるNIST 800-53のシナリオ例

製造工場では、識別および認証ファミリーのコントロールを使用して、許可された担当者のみが重要なシステムにアクセスできることを確認します。

ISO 27000シリーズ

ISO 27000シリーズは、情報セキュリティ管理のベストプラクティスを提供します。堅牢な情報セキュリティプラクティスは、OTシステムで頻繁に使用される機密データの保護、規格の導入における柔軟性の向上、そして組織全体にわたるセキュリティ文化の構築に役立つため、OT環境において極めて重要です。

- 開発者: 国際電気標準会議(IEC)と国際標準化機構(ISO)

- 対象: あらゆる業界のあらゆる組織に当てはまるが、OT環境にも関連性がある。

- 構成: 主な規格には、1) 情報セキュリティ管理システム(ISMS)の規格を概説するISO 27001と、2) 推奨されるセキュリティプラクティスを提供するISO 27002がある。

- フレームワークの目標: リスク管理を強化し、規制遵守を改善するための堅牢かつ体系的なアプローチを確立する。

- 障害: ISMSモデルをOTシステムに適合させると、運用上の制約が生じる可能性がある(例: ダウンタイム)。

OTにおけるISO 27000のシナリオ例

ある製造工場では、生産ライン内の脆弱性を特定するために、ISO 27001に基づく情報セキュリティ管理システムを導入しています。また、ISO 27002に準拠したアクセス制御措置を実施し、重要なシステムとデータへのアクセスを制限しています。両方の規格を導入することで、工場のセキュリティが向上し、サイバー攻撃やデータ侵害のリスクが軽減されます。

IEC 62443およびISA 99規格

IEC 62443/ISA 99は、OT環境向けに特別に設計されたセキュリティ規格であり、産業システムをサイバー攻撃から保護するためのフレームワークを提供します。

- 開発者: 国際電気標準会議(IEC)と国際計測制御学会(ISA)の共同の取り組み

- 対象: 製造業、エネルギー、公益事業の組織

- 構成: 攻撃から保護するためのセキュリティ階層(セグメンテーション、セキュア設計、ライフサイクル管理)を備えた4つのカテゴリの規格がある。これらの規格には、システムインテグレータとオペレータ向けの技術的セキュリティ要件も含まれている。

- フレームワークの目標: 産業オートメーションおよび制御システム(IACS)向けの包括的なサイバーセキュリティ要件セットを提供

- 障害: IEC 62443の導入は、特に古いシステムを使用している組織にとっては、多くのリソースを必要とし、複雑になる可能性がある。

OTにおけるIEC 62443/ISA 99のシナリオ例

ある製造工場では、産業用ネットワーク内にセキュリティゾーンを定義し、ロボットやプログラマブル・ロジック・コントローラ(PLC)などの重要なシステムを分離することで、IEC 62443を導入しています。このネットワークセグメンテーションは、マルウェアなどの脅威の拡散を抑制し、潜在的なサイバー攻撃の影響を最小限に抑えるのに役立ちます。

また、この工場では、すべての新規OTデバイスの開発ライフサイクルにセキュリティ上の考慮事項を統合し、セキュリティ対策が徹底的に構築されるようにしています。これらの対策により、システムセキュリティの強化、攻撃対象領域の縮小、サイバー脅威への耐性向上、関連規制および業界標準へのコンプライアンス強化が実現します。

OTセキュリティプログラムの構築

OT担当者は、進化するサイバー脅威、ITとOTのプラクティスの融合、そして変化する規制のバランスを取らなければなりません。こうしたリスクの高まりは、IT環境で既に実証されている堅牢な対策を反映した、OTセキュリティに対する包括的なアプローチを必要としています。

TSAパイプライン要件やNERC CIP規格などの規制は、組織により多くの情報を提供し、迅速に行動し、新しい方法で報告することを要求しています。これらの要件への適応は、特に人員とダウンタイムが限られているOT環境では、多くのリソースを必要とします。

成功するサイバーセキュリティプログラムの中核要素

- 明確な測定と追跡を可能にする、NISTサイバーセキュリティフレームワークやIEC 62443などの認定フレームワークに準拠する。

- 資産(パッチ適用状況、脆弱性、ユーザアカウントなど)の包括的なレビューを実施し、正確なリスク状況を把握する。

- エンドポイントとネットワーク制御にまたがる多層防御を備えた、先を見越したOTセキュリティロードマップを策定する。

- 反復可能なOTセキュリティ管理プロセスを作成し、IT部門と連携して連携の機会を特定する。

- セキュリティ指標をパフォーマンス目標に統合し、各部門が承認されたプロセスに準拠する責任を負えるようにする。

さらに詳しく: この戦略の詳細な説明については、弊社のウェビナー「The Future of OT Security: Emerging Trends (OTセキュリティの未来: 新たなトレンド)」をご覧ください。

OTセキュリティの未来: 新たなトレンド

- AIと機械学習を活用したOT向け脅威検知

- OTに特化したセキュリティツールの開発

- 産業環境におけるセキュアなクラウド統合

- OTシステムへのゼロトラストアーキテクチャの導入

- 規制とコンプライアンス要件の拡大

結論: OTセキュリティの必須事項

サイバー脅威は進化を続け、産業システムを標的とするケースが増えています。堅牢なOTセキュリティは、物理資産を保護し、運用の継続性を維持し、公共の安全を確保します。これを実現するには、最新の資産インベントリ、継続的なセキュリティ監視、定期的なテスト、そしてIT部門との緊密な連携が必要です。

OT特有の課題に対処し、ここで概説した戦略とフレームワークを適用することで、組織はレジリエンスを強化し、重要な業務の整合性を守ることができます。