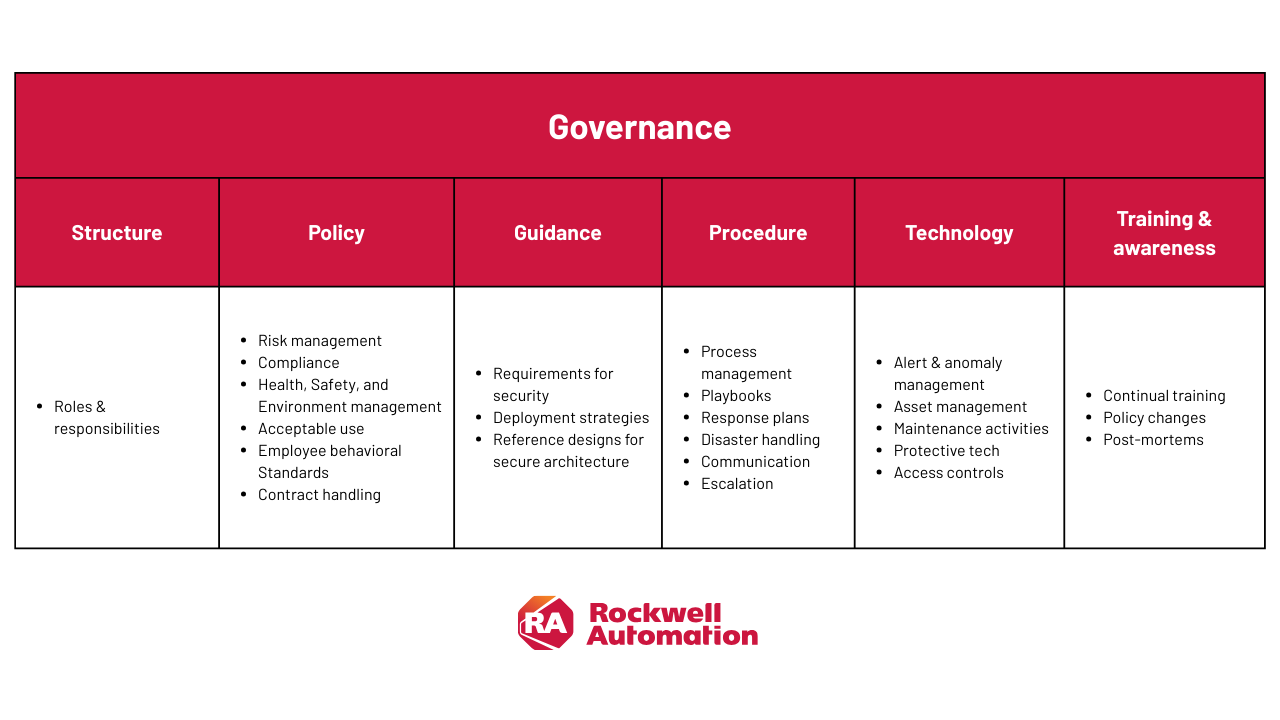

効果的なガバナンスは、組織がリソースの制約、セキュリティコンプライアンス、ダウンタイムの最小化を順守しながら、サイバーリスクを積極的に管理するのに役立ちます。成功するガバナンスモデルは、組織がどのように脅威を特定し、リスクを優先順位付けして管理し、リスクの移転や予算配分を決定し、対応手順を策定するかを明確に示す必要があります。

エンタープライズ(IT)、運用(OT)、またはそのペアの統合バージョン(IT/OT)のいずれであっても、あらゆるサイバーセキュリティ プログラムの主要コンポーネントとして機能できる2つの重要なフレームワークは、米国国立標準技術研究所(NIST)サイバーセキュリティフレームワーク(CSF)およびMITRE ATT&CK® (マイターアタック)です。

- NISTサイバーセキュリティフレームワークは、組織のサイバーセキュリティ対策の改善に役立つベストプラクティス、標準、推奨事項をまとめたフレームワークです。当初はIT部門を対象としていましたが、後にICSコンポーネントも含まれるように拡張されました。

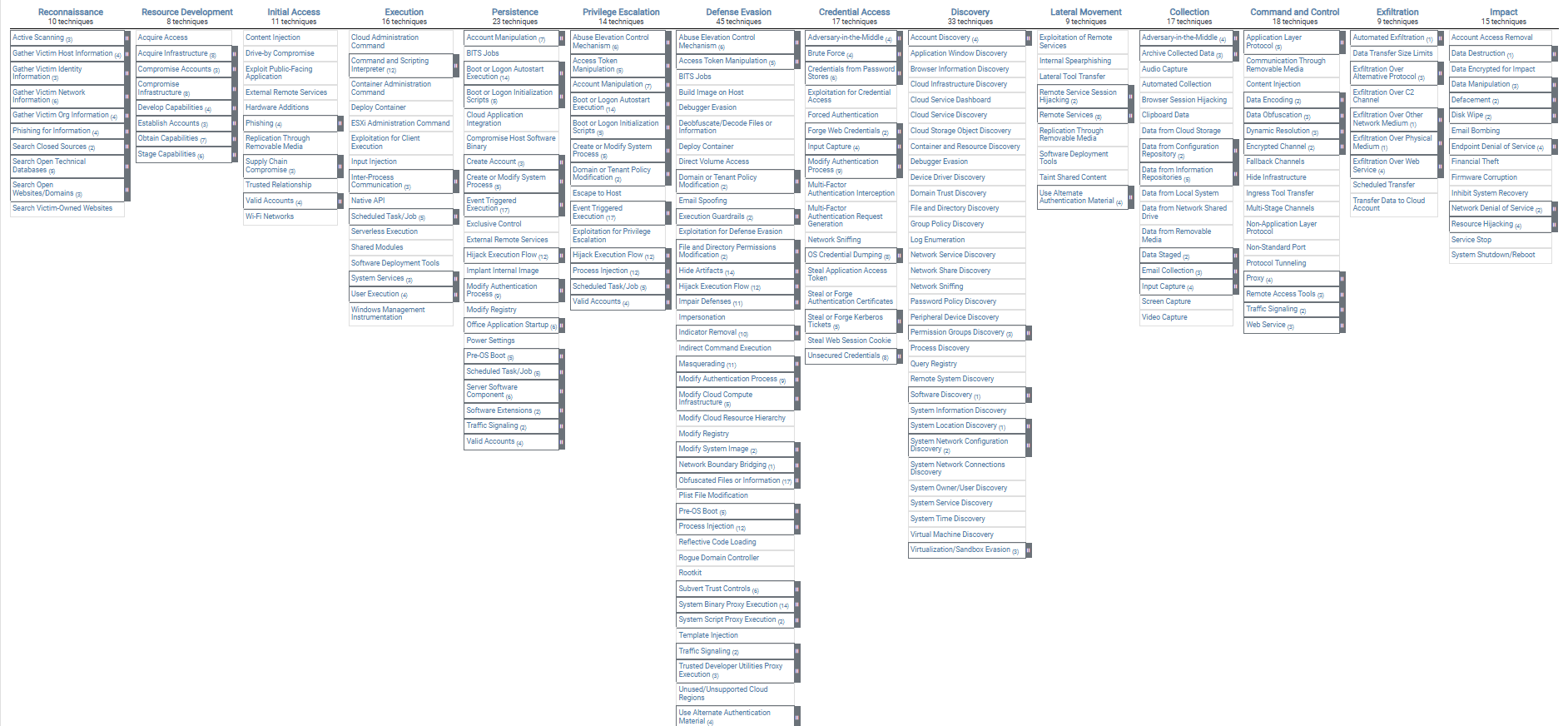

- MITRE ATT&CK®は、複数のプラットフォームで攻撃者が使用する戦術、手法、手順をカタログ化した、公開されているナレッジベースです。当初はWindowsエンタープライズ環境への実際の侵入事例に基づいて構築され、その後、macOS、Linux、クラウド、モバイル、産業用制御システム(ICS)にも拡張されました。

この記事では、これら2つの異なるフレームワークの価値を強調し、より包括的で効果的なセキュリティ戦略を実現するためにどのように組み合わせるかについて説明します。

NIST CSFを選ぶ理由

NIST CSFは、ITおよびOTセキュリティ管理者に、サイバーセキュリティガバナンスを確立および改善するための柔軟な標準を提供します。意思決定者やITセキュリティチームにとって理解しやすいため、NIST CSFの使用をお奨めします。

競合するサイバーセキュリティフレームワークは数多く存在します。しかし、NIST CSFは他の規格とのマッピングが容易です。産業用サイバーセキュリティのコンパニオンであるNIST SP-800-82r2と組み合わせることで、NIST CSFは制御技術(OT)環境と重要なインフラに最適です。

MITRE ATT&CKフレームワークとは?

MITRE ATT&CKフレームワークは、攻撃者が示す行動を網羅した包括的なプレイブックです。これらの行動はマトリックス形式で整理されており、戦術は攻撃者の目的(初期アクセスまたは実行)を表し、テクニックはそれらの目的を達成するために用いられる方法を強調した手段(コンテンツインジェクションまたはクラウド管理コマンドなど)です。

このように、戦術は攻撃者がそれらの手法を「なぜ」使用するのかを表し、手法は「どのように」使用するのかを表します。これはガバナンスの中核概念とは本質的に大きく異なります。

ガバナンスは、意思決定、戦略的方向性のガイドライン、ポリシーの実装、改善と是正措置のためのパフォーマンスレポートを含む構造、システム、プラクティスで構成されます。一方、ATT&CKは、サイバーセキュリティ専門家向けに、防御範囲、サイバー脅威インテリジェンス、検知能力、インシデント/レッドチームの結果を伝えるためのツールとして、さまざまな手法を分類しています。

NIST CSFとMITRE ATT&CKを併用すべき理由

ほとんどの組織は、サイバー脅威から組織自身を守る方法やテクノロジの活用方法を含むガバナンス構造とプロセスを備えています。

NIST CSFは、特定、防御、検知、対応、復旧という5つのガバナンス領域で構成されています。これらの5つの領域は、セキュリティプログラムの包括的な構造、つまり青写真を提供し、対処すべき重要な領域を概説しています。

ここでMITRE ATT&CKマトリックス(エンタープライズおよびICS)が役立ちます。ATT&CKフレームワークは、収集すべき必要な情報やユースケースを提示します。どちらか一方だけでは効果を発揮できませんが、併用することで、IT環境とOT環境の両方において効果的なサイバーセキュリティガバナンスを推進できます。

NIST CSFとMITRE ATT&CKを用いた仮想例

次のシナリオを想像してみてください。

ある製造企業が、アンチウイルスと影響を受けたシステムのログから異常なネットワークアクティビティを検出しました。その発生源は、データ収集のためにOTネットワークに接続されたITワークステーションです。

上記のシナリオでは、アナリストがアラートや異常な状況を調査することになりますが、どのように、どのような方法で調査するのでしょうか?

OT環境を保護するには、適切なフレームワークとテクノロジが必要です。このような状況では、適切なアプローチは次のようになります。

- NIST CSFの5つの領域に準拠した十分なテクノロジとガイダンス/ガバナンスを構築し、セキュリティチームが明確なプロセスとツールを活用できるようにします。

- 脅威の特定と検知、システムの保護、攻撃者の隔離と修復、そして影響を受けたシステムの復旧に必要なコアセキュリティツールについて、リソースとスタッフが十分なトレーニングを受けていることを確認します。

- ATT&CKの戦術、手法、手順に基づいて調整・サポートされている、事前定義されたプレイブックを使用します。

- ATT&CKフレームワークを使用して、サイバーイベント発生時だけでなく、事後検証プロセスの一環としても、概要を策定、特定、トリアージを行ないます。

- 経営陣への影響の伝達を含め、組織のガイダンスに最初から最後まで従います。

これは、組織に合わせてカスタマイズする必要がある高レベルの概要ですが、ICSとOTでフレームワークを一緒に使用できることに注意することが重要です。

NIST CSF、MITRE ATT&CK、およびVerveを使用した包括的なOTセキュリティ

NIST CSFとMITRE ATT&CKはフレームワークと知識を提供しますが、複雑なIT/OT環境に効果的に実装するには、適切なテクノロジとリソースが不可欠です。

ロックウェル・オートメーション傘下のVerve®は、構造化されたアクションを重視する組織の一部として運用することで、重要なインフラのセキュリティ確保に役立つ貴重なOTサイバーセキュリティソリューションとなります。

Verveセキュリティセンターについて

Verveセキュリティセンターは、資産インベントリ管理と脆弱性管理にとどまらず、堅牢なOTシステム管理(OTSM)アプローチを採用しています。

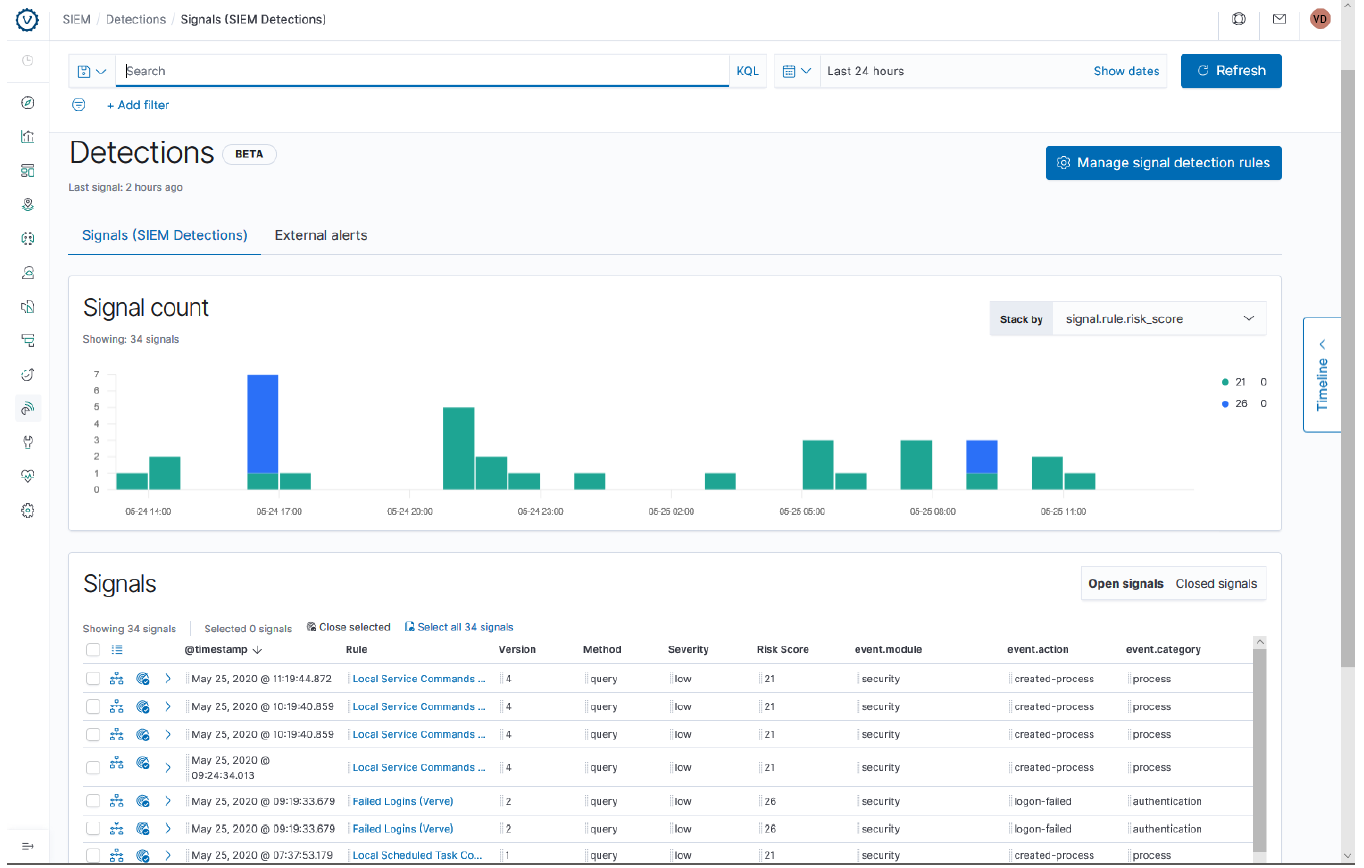

ATT&CKはSIEMと併用することで最大限の効果を発揮します。これは、ログ記録とアラート(シグナル)のためのSIEM機能がVerveセキュリティプラットフォームの新機能であるため、非常に重要です。さらに、Verveは、ATT&CKの多様な検出ユースケースをサポートし、両方のフレームワークを活用して組織のセキュリティ体制を強化できるよう、追加リソースを提供しています。具体的には以下の通りです。

- 組織のNIST CSFホイールカバー範囲におけるリスクとギャップの特定

- 脆弱性の列挙と修復の追跡

- 特定の手法からエンドポイントを保護するためのカスタムポリシーの作成

- 攻撃者による最初の侵害ベクトルの可能性を低減するための補完的制御の階層化

- ログ、アラート、SIEM機能の微調整

- グループ化された、または特定のATT&CK TTPを使用するカスタム検出「シグナル」の作成

- インシデントに寄与した一連のイベントのタイムラインの分析

Verveは、商品システムにインストールして、幅広いデバイスやパッチとネイティブに通信し、適用可能なOTシステムからログを取り込む独自の機能を備えているため、セキュリティチームを支援する強力なサイバーセキュリティツールが得られます。

公開 2025年5月21日

お客様へのご提案