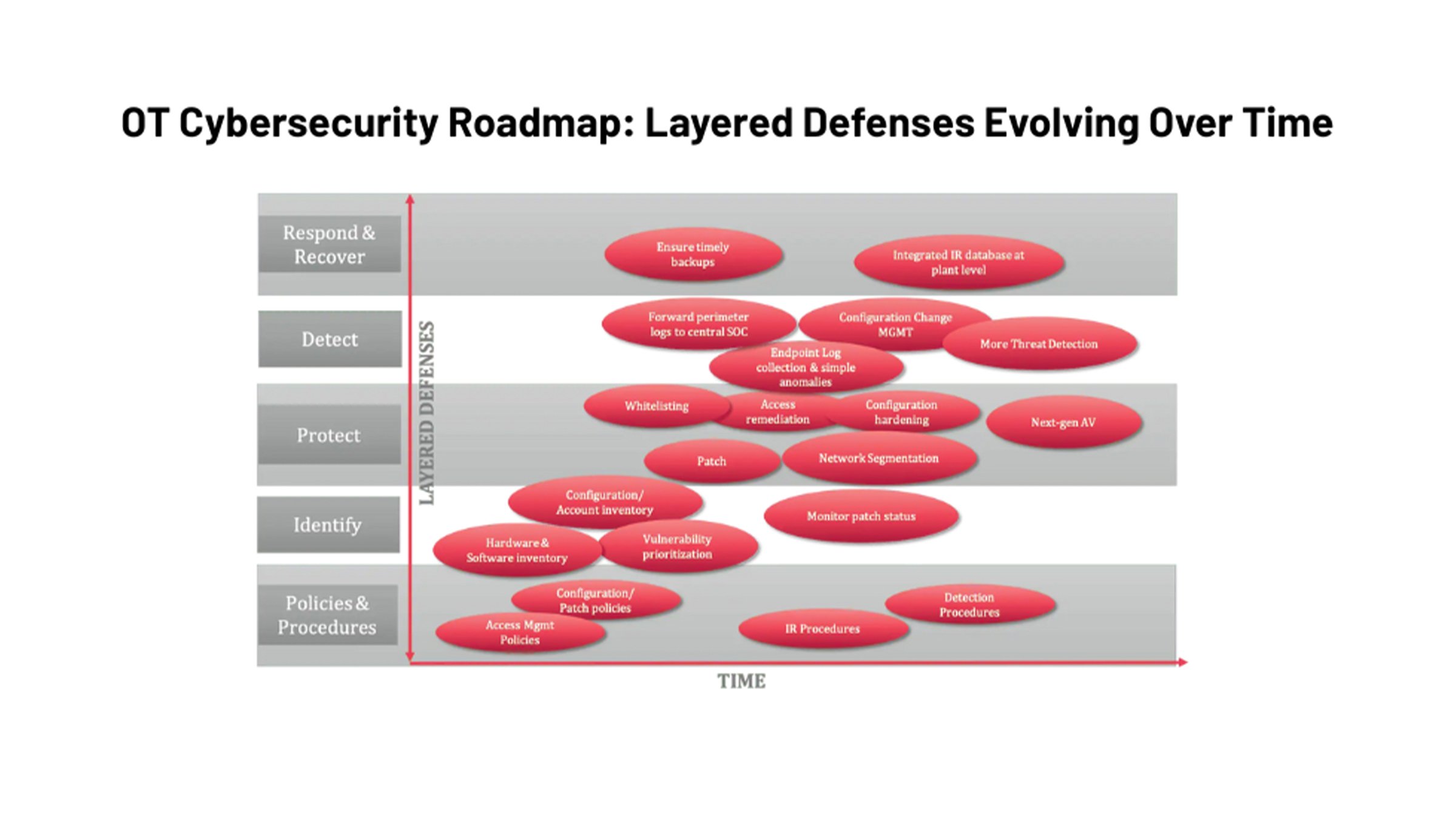

成熟サイクル

成熟サイクルは、より堅牢なセキュリティプログラムに向けた一般的なパターンに過ぎないことに注意する必要があります。具体的なタスク、実行順序、そして展開期間は、個々の組織特有のリスクと目標に結び付ける必要があります。

ステップ3: 基礎的な取り組みを実行する

前述の通り、すべてのプログラムには、より広範なプログラムを実現するために必要な一連の基礎的な取り組みが必要です。これらの取り組みは、セキュリティに迅速な効果をもたらすと同時に、ベースライン機能も提供する必要があります。

この最初の「波」となる取り組みは、進捗状況を示すとともに、追加要素への迅速な移行を可能にするために、90日以内に達成できる項目である必要があります。これらの取り組みには、「情報提供」または「ベースライン設定」の取り組みと、「修復」または「強化」活動の最初の波の両方が含まれます。ベースライン設定型の活動には、ハードウェアおよびソフトウェアのインベントリ、構成ベースライン、ファイアウォールルールマップなどが含まれます。修復型の活動には、ソフトウェアの削除、ベースラインの強化、または初期セグメンテーションが含まれる可能性があります。

これらの取り組みは通常、「企業レベル」と「サイトレベル」の要素から構成されます。地理的に分散した組織では、「サイトレベル」の要素については、さまざまな地域を代表する約3~5か所のパイロットサイトに焦点を当てます。これらのサイトでは基礎的な取り組みが展開され、時間の経過とともに成熟度を高める取り組みにおいて、他をリードする「先導役」として機能します。

この最初の実行フェーズには、いくつかの重要な要素が含まれる可能性があります。

- 機密データやパスワード標準に関するポリシー、変更管理やパッチ適用などの手順、中央レポート機能などのテクノロジといった中核コンポーネント

- 資産インベントリ、構成ベースライン、ネットワーク設計/セグメンテーションレビューといったサイトレベルのコンポーネント

- 特定の資産に適用しない制御、リスクと報酬、または費用と便益のトレードオフに関する意思決定、PLCや旧式のHMIなどのデバイスが制御基準を満たせず、何らかの代替制御が必要となる「技術的実現可能性の例外」に関するルールなど、重要な意思決定ポイントを確立する。

基盤となる取り組みは、以下の方法でサプライチェーンリスク管理(SCRM)の取り組みを強化できます。

- 脆弱性スキャンやコードレビューなどのセキュアなソフトウェア開発プラクティスを実施し、サードパーティからシステムに脆弱性が持ち込まれるリスクを軽減する。

- ベンダーにソフトウェア部品表((SBOM)の作成を義務付け、ソフトウェア内のコンポーネントの可視性を確保する。これにより、サードパーティからの脆弱性を迅速に特定し、対処することができる。

- 組織およびベンダーシステムの構成ベースラインを設定し、サードパーティシステムがセキュリティ要件を満たしていることを確認する。

- 定期的なスキャンとパッチ適用により、全体的なセキュリティを強化し、脅威アクターの侵入経路を削減する。

- サードパーティベンダーに起因するサイバーインシデントに対処するため、サプライチェーンをインシデント対応計画に統合する。

ステップ4: 基盤上に構築

バージョン1.1では、ほとんどの組織が実績のあるツールセットを他の拠点にも展開し、セキュリティツールと手順の設計、テスト、導入の第2フェーズまたは第3フェーズに着手し、充実した多層セキュリティプログラムの構築を目指しました。

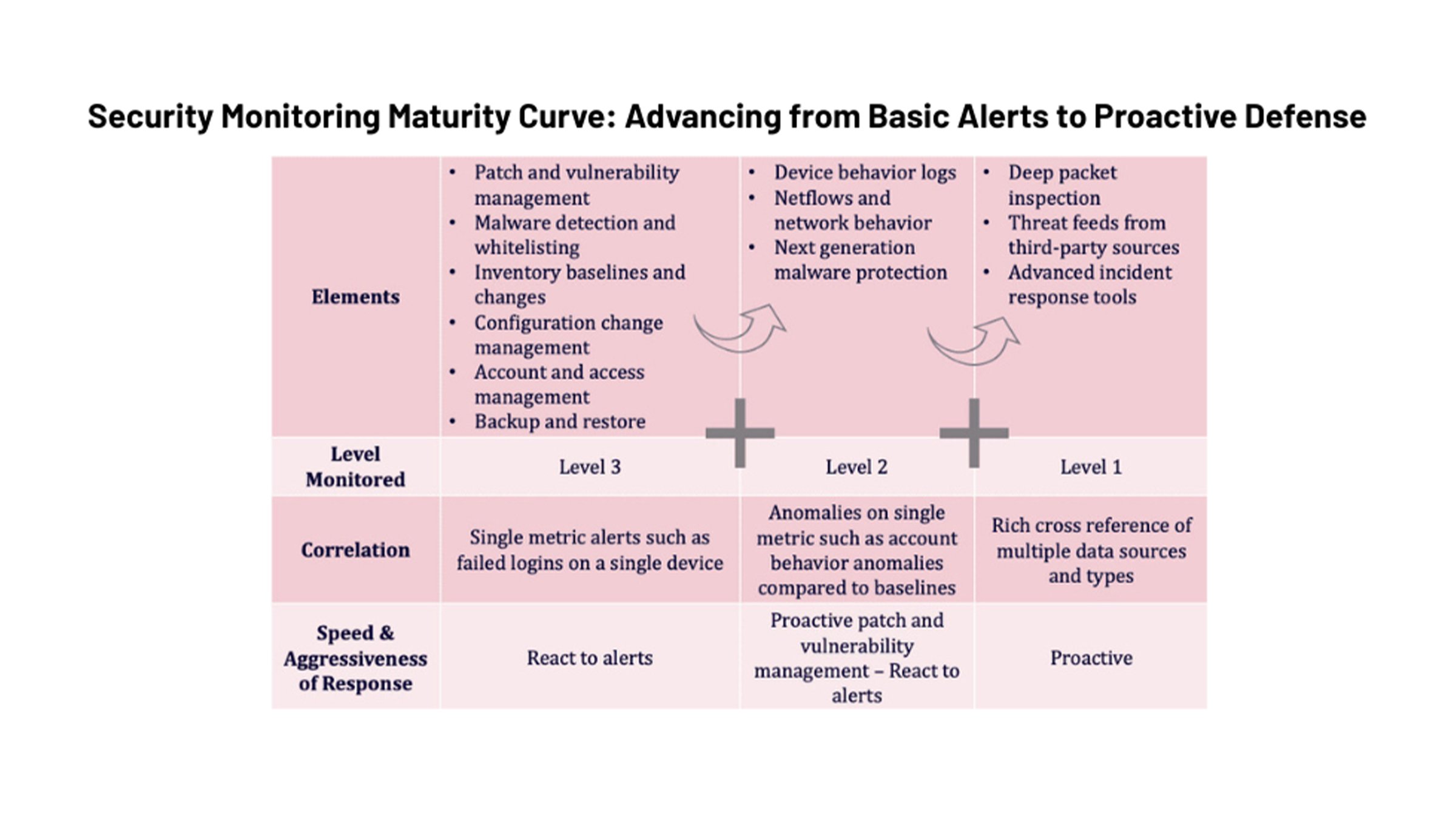

NIST CSF 2.0を導入する組織は、おそらく洗練、深化、そして成熟の段階にあるでしょう。追加のプロセスとテクノロジを用いてセキュリティプログラムを拡張していく際には、以下の点に注意してください。

- 可能な限り、定型業務を自動化する。

- プロセス改善のための反復作業と最適化を継続する。

- 新しいインフラのための包括的な統合フレームワークを維持する。

- 従業員が最新のトレーニングを受講していることを確認する。

- リスクとビジネスニーズに基づいて、優先順位を定期的に更新する。

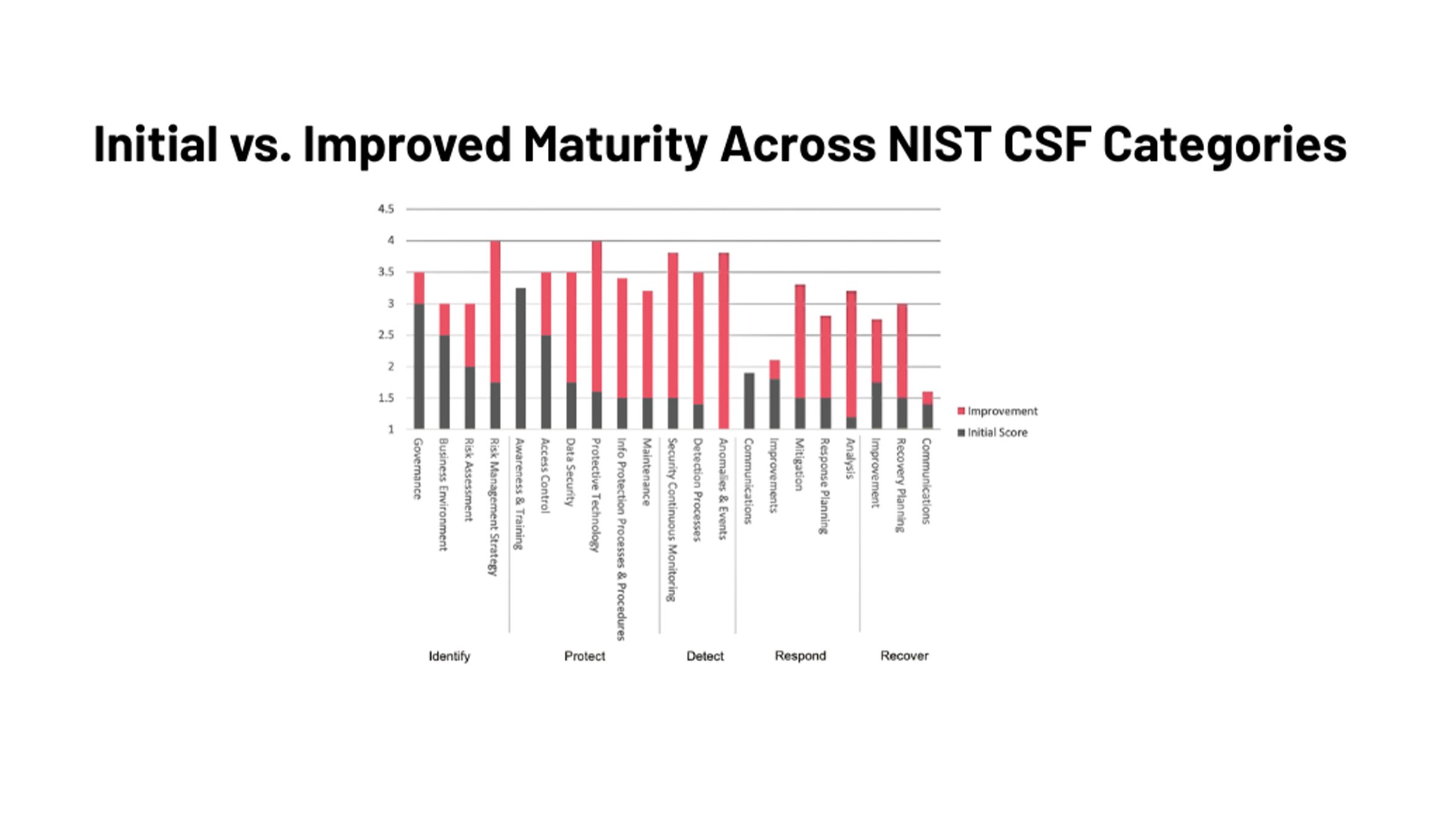

ステップ5: 監視、測定、そして改善